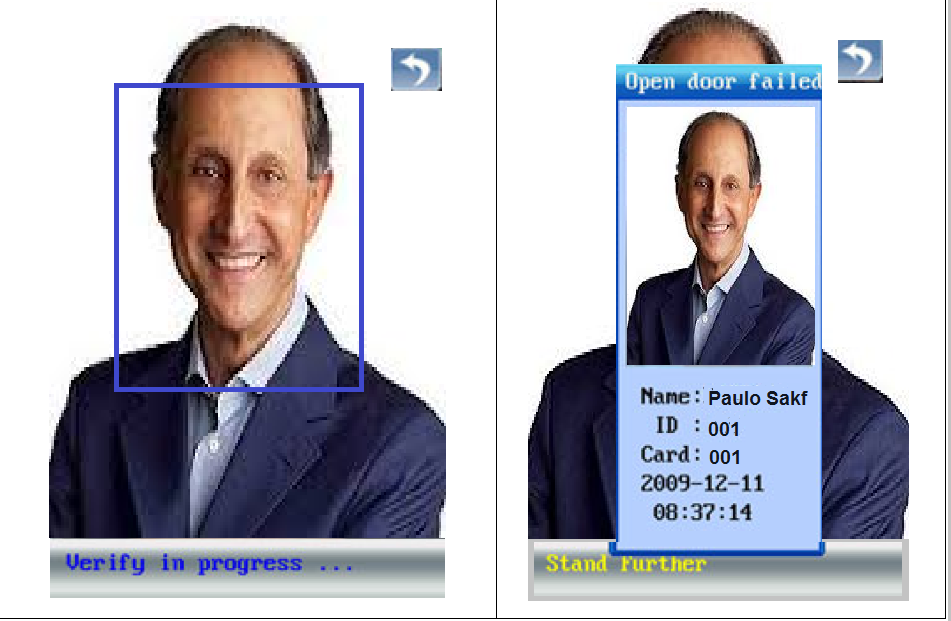

O Sistema de Gestão no Terminal de Controle de Acesso é feito pelo Administrador que entrará no sistema através da Página Gestão (Admin) quando sua identificação é verificada com êxito.

Para configuração do Sistema, Clique em "System" O administrador pode fazer a configuração de maneira geral "General" , de tempo e de local de acesso para configuração geral nesta página. Idioma: Chinês ( HK) , chinês tradicional ( tw ) estão disponíveis.

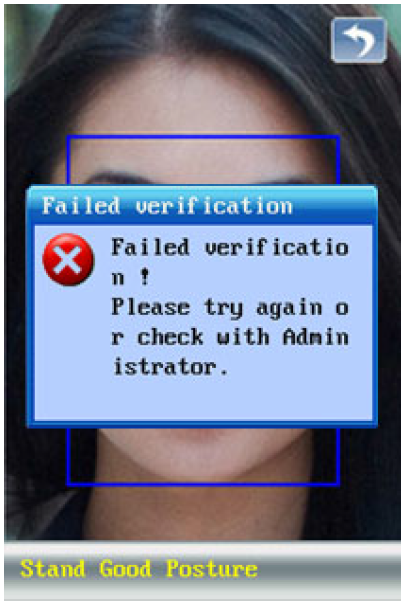

Limiar de Reconhecimento: Quanto maior o valor do limiar é o melhor a precisão da verificação será, no entanto, a velocidade de verificação será mais lenta. A configuração padrão é sugerido.

Atualizar limiar: O sistema irá atualizar o limiar de reconhecimento do modelo de imagem da face com o banco de dados automaticamente (imagem do rosto atual), se a sua semelhança é maior do que o valor limite. A configuração padrão é sugerido.

N º de modelo : O usuário pode pode ajustar a quantidade no banco de dados; sistema irá construir modelos de rosto por este valor.

Ver verificação: Se este item for selecionado, o sistema irá verificar se a qualidade das imagens de faces capturadas e se esses modelos tem alta qualidade automaticamente.

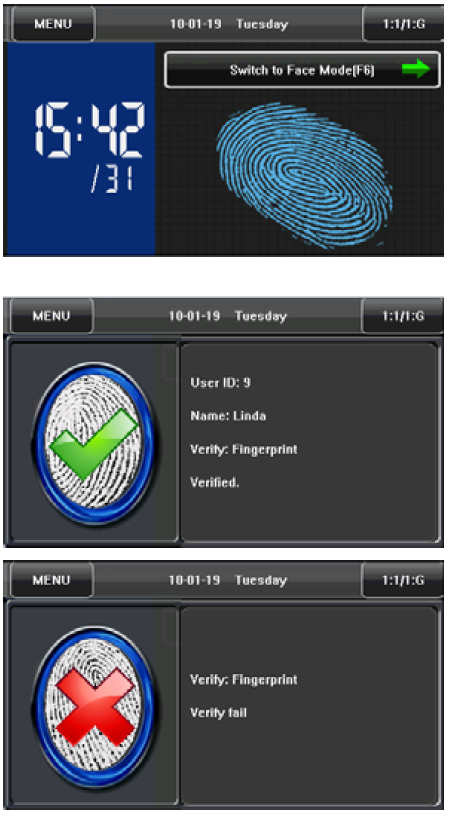

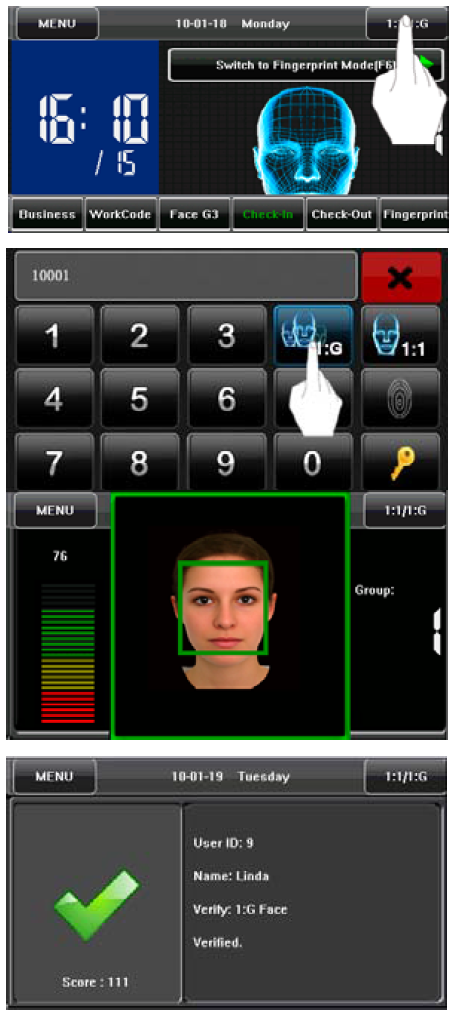

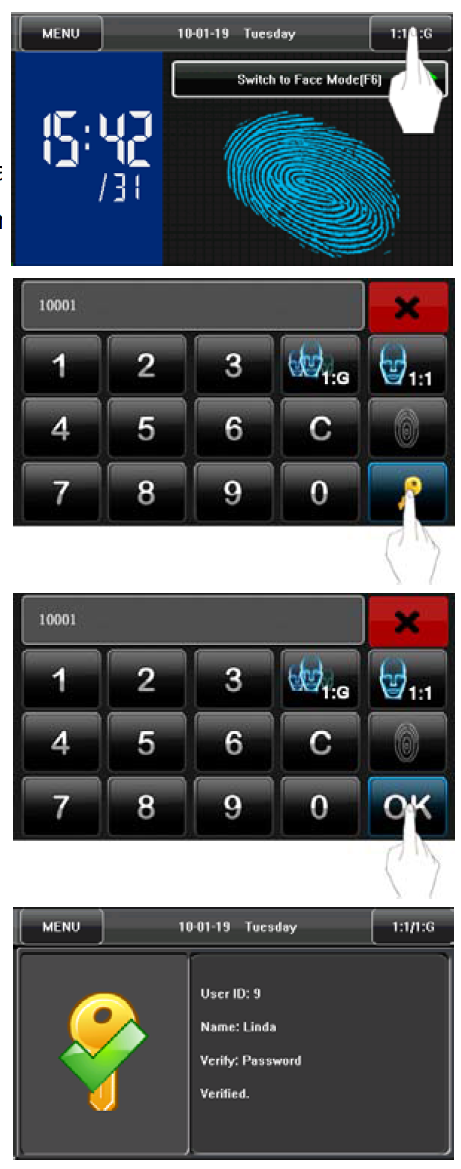

Modo : Existem três tipos diferentes de modo de verificação: um para um, um para muitos e modo misto. Um para um: Código ou cartão de identificação de entrada e "#" para entrar no modo de reconhecimento facial. Um para muitos: não há necessidade do código do cartão ou o cartão de identificação , o modo de reconhecimento facial seria chamado diretamente a partir do modo sleep ( sentido do corpo). Modo misto: híbrido de um para um e um para muitos modo , o usuário pode deslizar o cartão ou digitar cartão de identificação pressione o botão "#" ou não para entrar no modo de reconhecimento de rosto (nota: sentido corpo iria ser desativado neste modo ) .

Sentido: No modo de um para muitos , tanto sentido corporal ou "#" para ativar o reconhecimento facial estão disponíveis. Ative essa opção para sensor de corpo ativado ( o terminal entrará no modo de verificação rosto enquanto alguém posicionar na frente do equipamento.

Fuso Horário Local: Clique na seta pendente, o usuário pode selecionar o fuso horário local; Data atual / Hora atual: Clique no botão Tempo, o sistema irá exibir placa chave para a definição do usuário. Sincronizar com um tempo de servidor de rede: Se este item for selecionado, a sincronização de horário com NTP será feito automaticamente. Servidor NTP Endereço: Hora local

Definição de rede: Clique no botão Configuração de Rede para configurar o endereço IP, máscara de sub-rede, gateway e DNS.

Gestão de Segurança

Clique em "Security Management (Gestão de Segurança)" para entrar na página de configuração de segurança e você vai ver a "Password(Senha)" e "Administrator(Administrador)" na Página Configuração.

1) Definição da Senha

A. (Super Senha): O direito do mais alto nível para abrir a porta será autorizado por esta Super Senha. Sistema permitirá que o super administrador abra a porta com esta senha, não há necessidade de fazer a verificação face.

B. Teclado Senha: selecione essa opção (Lock shell) para fazer as posições dos números do teclado.

C. Senha do cartão SD de armazenamento: protege a informação no cartão de armazenamento SD por senha.

D. Escudo do Bloqueio: selecione essa opção para travar / destravar a escudo exterior.

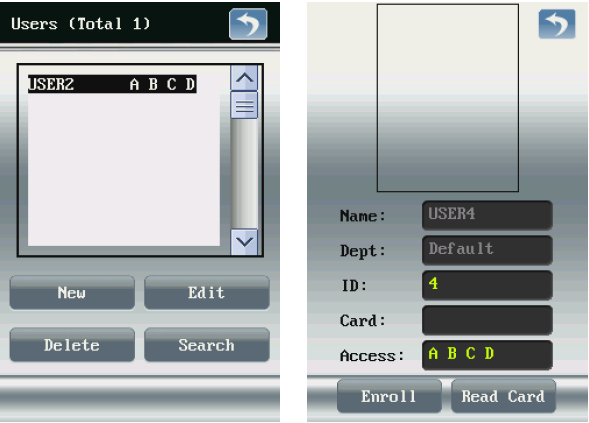

2) Definição de Administrador: Clique no botão de administrador para entrar na página de configuração do Administrador. A. Adicionar Administrador

a) Clique em "Adicionar" para adicionar novo administrador na "Administrator List (Lista de Administradores)", depois de utilizado a página de configuração de usuário será mostrada

b) Inscrição Face: Clique com botão em "Enrollment (Inscrição)" para fazer registro da face e salvá-la no banco de dados automaticamente

c) Leitura do numero do Cartão: Clique em "Read Card (Leitura de Cartão)", em seguida, passe o cartão no leitor do dispositivo.

d ) Informações do usuário de entrada: "Name (Nome)" e "Department (Departamento)" não está disponível para o dispositivo de Single- versão. "Password (Senha)" e "Confirm Password (Confirmar senha)" devem ser inserido como ID de administrador; o "Access(Acesso)" de configuração deve ser feita para dar ao licença de porta de acesso para este administrador.

E) Editar Administrador : Selecione o administrador a ser editado e , em seguida, clique no botão "Editar". O administrador pode alterar senha , Re- inscrição, ler o cartão e fazer a configuração de licença de acesso

E) Editar Administrador : Selecione o administrador a ser editado e , em seguida, clique no botão "Editar". O administrador pode alterar senha , Re- inscrição, ler o cartão e fazer a configuração de licença de acesso

f) Excluir Administrator : Selecione o usuário a ser excluído em "Lista de Usuários " e clique no botão "Apagar".

3) Calibração Touch Screem (Tela de toque)

Quando a tela sensível ao toque identificar o desvio da posição real até certo ponto, a calibração da tela poderá ser realizada digitando "* # 4444 #" na página principal. Siga as instruções mostradas e clique na cruz vermelha sobre a tela várias vezes para calibrar a tela sensível ao toque.

Gestão de Segurança

Clique em "Security Management (Gestão de Segurança)" para entrar na página de configuração de segurança e você vai ver a "Password(Senha)" e "Administrator(Administrador)" na Página Configuração.

1) Definição da Senha

A. (Super Senha): O direito do mais alto nível para abrir a porta será autorizado por esta Super Senha. Sistema permitirá que o super administrador abra a porta com esta senha, não há necessidade de fazer a verificação face.

B. Teclado Senha: selecione essa opção (Lock shell) para fazer as posições dos números do teclado.

C. Senha do cartão SD de armazenamento: protege a informação no cartão de armazenamento SD por senha.

D. Escudo do Bloqueio: selecione essa opção para travar / destravar a escudo exterior.

2) Definição de Administrador: Clique no botão de administrador para entrar na página de configuração do Administrador. A. Adicionar Administrador

a) Clique em "Adicionar" para adicionar novo administrador na "Administrator List (Lista de Administradores)", depois de utilizado a página de configuração de usuário será mostrada

b) Inscrição Face: Clique com botão em "Enrollment (Inscrição)" para fazer registro da face e salvá-la no banco de dados automaticamente

c) Leitura do numero do Cartão: Clique em "Read Card (Leitura de Cartão)", em seguida, passe o cartão no leitor do dispositivo.

d ) Informações do usuário de entrada: "Name (Nome)" e "Department (Departamento)" não está disponível para o dispositivo de Single- versão. "Password (Senha)" e "Confirm Password (Confirmar senha)" devem ser inserido como ID de administrador; o "Access(Acesso)" de configuração deve ser feita para dar ao licença de porta de acesso para este administrador.

E) Editar Administrador : Selecione o administrador a ser editado e , em seguida, clique no botão "Editar". O administrador pode alterar senha , Re- inscrição, ler o cartão e fazer a configuração de licença de acesso

E) Editar Administrador : Selecione o administrador a ser editado e , em seguida, clique no botão "Editar". O administrador pode alterar senha , Re- inscrição, ler o cartão e fazer a configuração de licença de acessof) Excluir Administrator : Selecione o usuário a ser excluído em "Lista de Usuários " e clique no botão "Apagar".

3) Calibração Touch Screem (Tela de toque)

Quando a tela sensível ao toque identificar o desvio da posição real até certo ponto, a calibração da tela poderá ser realizada digitando "* # 4444 #" na página principal. Siga as instruções mostradas e clique na cruz vermelha sobre a tela várias vezes para calibrar a tela sensível ao toque.

.jpg)